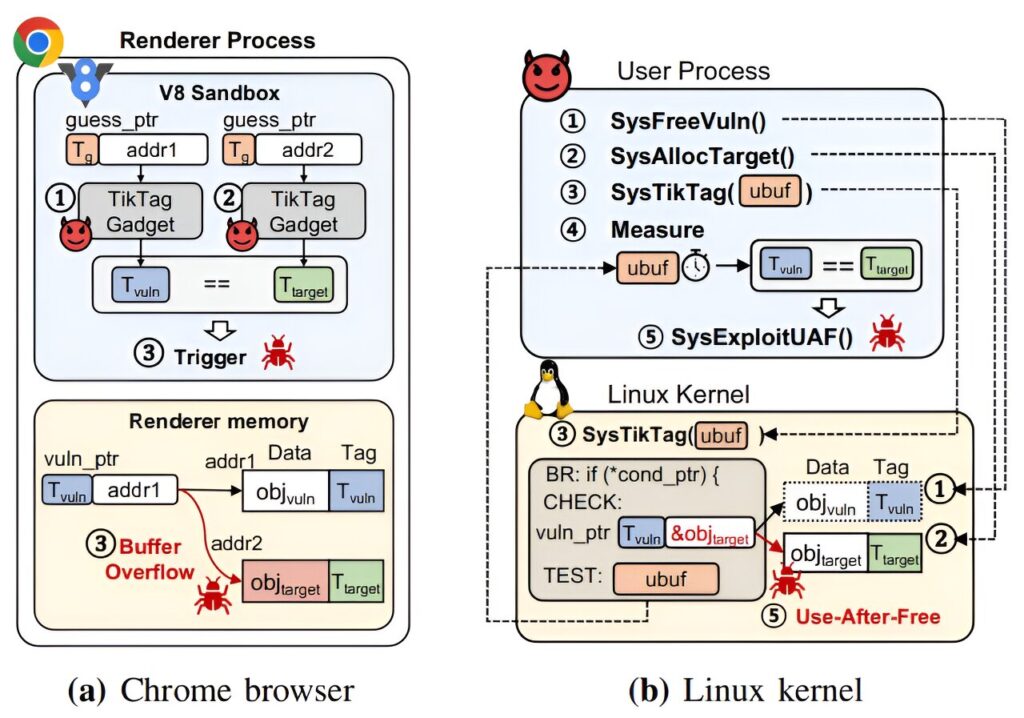

Attaques de contournement MTE. Crédit: arXiv (2024). DOI : 10.48550/arxiv.2406.08719

Une équipe combinée d'experts en sécurité de l'Université nationale de Séoul et de Samsung Research a découvert une vulnérabilité dans les extensions de marquage de mémoire (MTE) utilisées par les processeurs ARM comme moyen de protection contre les fuites de mémoire. Le groupe a publié un article décrivant ses conclusions sur le arXiv serveur de préimpression.

En 2018, Arm, Ltd. a introduit une nouvelle fonctionnalité matérielle pour les machines RISC (ARM) avancées qui pourraient être utilisées par les fabricants de logiciels pour détecter les violations de mémoire. Les MTE balisent les blocs de mémoire physique avec des métadonnées.

Lorsqu'un logiciel effectue un appel mémoire dans une région balisée, généralement à l'aide d'un pointeur, le nouveau matériel vérifie si le pointeur contient une clé correspondante pour le bloc mémoire référencé. Dans le cas contraire, une erreur est renvoyée, empêchant l'écriture des données là où cela n'est pas censé se produire, par exemple lors de dépassements de tampon.

L'introduction de MTE a été considérée comme un ajout intéressant à l'architecture ARM car elle aide les programmeurs à prévenir la corruption de la mémoire et d'éventuelles vulnérabilités telles que l'accès des pirates aux données dans des zones non sécurisées. Malheureusement, il semble que l’introduction des MTE ait également conduit à l’introduction d’une nouvelle vulnérabilité.

Dans ce nouveau travail, l'équipe de recherche a développé deux techniques qu'elle appelle TIKTAG-v1 et -v2 et qui, selon elle, sont capables d'extraire des balises MTE pour des zones d'adresses de mémoire aléatoires. Ils expliquent que les deux techniques impliquent l'utilisation d'un logiciel pour observer les opérations spéculatives influencer la manière dont les données sont pré-extraites.

Les systèmes logiciels utilisent la prélecture pour accélérer les opérations, évitant ainsi les délais associés à l'attente de la récupération des données. Les exécutions spéculatives fonctionnent à peu près de la même manière, exécutant à l'avance du code qui pourrait être utile ultérieurement, en utilisant parfois des données pré-extraites et en écrivant en mémoire. Si les résultats de ces exécutions ne sont pas nécessaires, ils sont simplement ignorés. Les vulnérabilités découvertes par l’équipe impliquaient l’exploitation de telles informations pré-extraites et/ou supprimées.

L’équipe de recherche a découvert qu’elle était capable d’extraire les balises MTE dans 95 % de ses tentatives, ce qui, notent-ils, pourrait conduire à une exploitation. Ils ont également proposé plusieurs solutions possibles pour résoudre le problème, qu'ils ont envoyées à Arm, Ltd.

Plus d'information:

Juhee Kim et al, TikTag : briser l'extension de marquage de mémoire d'ARM avec exécution spéculative, arXiv (2024). DOI : 10.48550/arxiv.2406.08719

arXiv

© 2024 Réseau Science X

Citation: Des experts en sécurité découvrent une vulnérabilité dans les extensions de marquage de mémoire d'ARM (19 juin 2024) récupéré le 19 juin 2024 sur

Ce document est soumis au droit d'auteur. En dehors de toute utilisation équitable à des fins d'étude ou de recherche privée, aucune partie ne peut être reproduite sans autorisation écrite. Le contenu est fourni seulement pour information.